Toimintaan perustuva suojaus

Toimintaan perustuva havaitseminen on osa Kasperskyn monitasoista uuden sukupolven lähestymistapaa suojaukseen. Se on yksi tehokkaimmista tavoista suojautua edistyneiltä uhilta, kuten tiedostottomilta haittaohjelmilta, kiristysohjelmilta ja nollapäivähaittaohjelmilta.

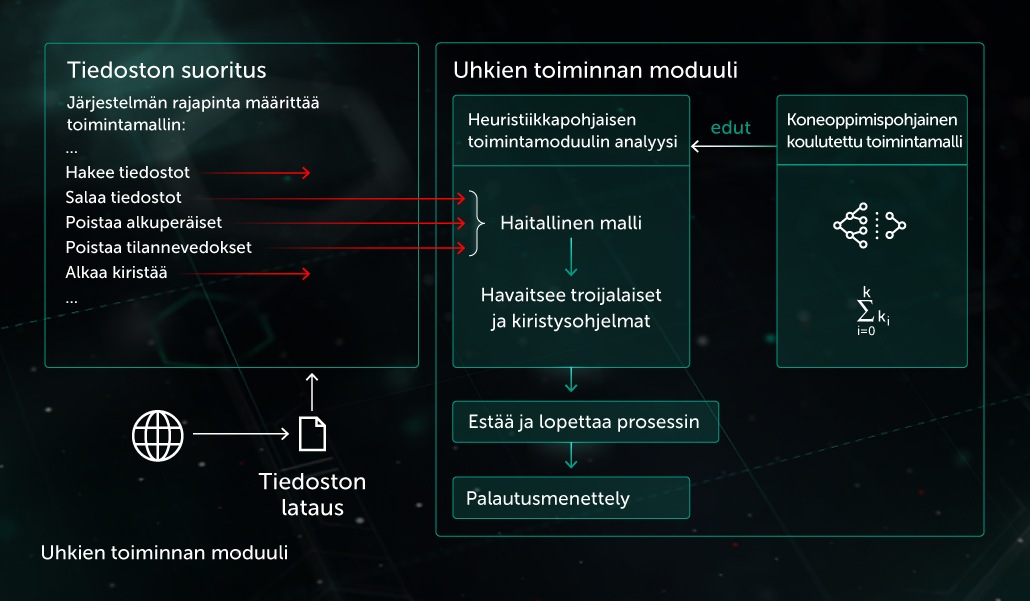

Kasperskyn uhkien toiminnan moduulissa on seuraavat suojausominaisuudet:

- toiminnan tunnistus

- Hyväksikäytön esto

- korjausmoduuli

- Eston poisto

Tosielämässä uhkatoimijat peittävät haittakoodin tietoturvatuotteiden staattisten havaitsemistekniikoiden ja emuloinnin ohittamiseksi. Esimerkiksi juuri luotu kiristysohjelmakoodi on usein pakattu räätälöidyllä pakkausohjelmalla, jossa on emuloinnin esto-ominaisuus. Ennen suoritusvaihetta tarvittaessa tehtävän tarkistuksen tai käytönaikaisen tarkistuksen yritykset tarkistaa tämä hyvin toteutettu koodi eivät havaitse sitä, joten uhkatoimija saa tehtävänsä tehtyä.

Kun päästään suoritusvaiheeseen, uhkien toiminnan moduuli analysoi varsinaisen prosessin toiminnot reaaliaikaisesti ja havaitsee sen haitallisuuden. Sen jälkeen on vain tehtävä hälytys, keskeytettävä prosessi ja kumottava muutokset.

Tämän esimerkin pakattu kiristysohjelma voisi yrittää

- etsiä tärkeitä tiedostoja kohdejärjestelmästä

- salata tärkeitä tiedostoja

- poistaa alkuperäisiä tiedostoja

- poistaa tilannevedoksia.

Nämä tiedot riittävät havaitsemiseen, eivätkä ne ole riippuvaisia käytetystä pakkausohjelmasta tai emuloinnin estotekniikoista. Kun käytetään uhkien toiminnan moduulia, jossa on sekä toimintaan perustuvaa heuristiikkaa että koneoppimispohjaisia malleja, välttämistekniikoilla tai koodin toiminnan muokkauksilla ei ole tuotteen kannalta merkitystä.

Kun tehdään toimintaan perustuvia arvioita, on tärkeää havaita haitallinen toiminta mahdollisimman aikaisin, ja kun tähän yhdistetään Korjausmoduulinasianmukainen käyttö, voidaan estää käyttäjän tietojen lopullinen menetys. Korjausmoduulisuojaa erilaisia kohteita, kuten tiedostoja, rekisteriavaimia, tehtäviä jne.

Palataan edellä olevaan esimerkkiin ja oletetaan, että ennen varsinaista haitallista toimintaa kiristysohjelma lisäsi itsensä automaattiseen käynnistykseen (esimerkiksi rekisterin kautta). Havaitsemisen jälkeen Korjausmoduulintehtävänä on analysoida toimintavirta eikä ainoastaan palauttaa käyttäjän tietoja, vaan myös poistaa luotu rekisteriavain.

Muiden hyötyjen lisäksi toimintaan perustuva havaitsemistekniikka on toisinaan ainoa keino havaita esimerkiksi tiedostottoman haittaohjelman tyyppinen uhka ja suojautua siltä. Internetissä surffaavaan käyttäjään voi kohdistua esimerkiksi drive-by-pohjainen hyökkäys. Hyökkäyksen jälkeen haittakoodi suoritetaan selainkontekstissa. Haittakoodin päätavoitteena on käyttää rekisteriä tai WMI-tilauksia pitkäaikaiseen toimintaan, eikä staattiselle tarkistukselle jää kohdetta. Toiminnan tunnistuksen komponentti analysoi tästä huolimatta selainsäikeen toiminnan, merkitsee havainnot ja estää haitallisen toiminnan.

Toimintaan perustuva moduuli käyttää päätepisteessä koneoppimispohjaisia malleja aiemmin tuntemattomien haitallisten mallien havaitsemiseen toimintaan perustuvan heuristiikan tietueiden lisäksi. Eri lähteistä kerätyt järjestelmän tapahtumat toimitetaan koneoppimismallille. Käsittelyn jälkeen koneoppimismalli antaa tuloksen siitä, onko analysoitu toimintamalli haitallinen. Vaikka tuloksena olisi, että se ei ole haitallinen, toimintaan perustuva heuristiikka käyttää jatkossa koneoppimismallin tulosta ja voi puolestaan merkitä havainnon.

Toiminnan tunnistuksen komponentti käyttää Muistin suojauksenmekanismia. Se suojaa järjestelmän kriittisiä prosesseja, joihin kuuluu esimerkiksi lsass.exe, ja auttaa estämään käyttäjien tunnistetietojen vuodot mimikatz-tyyppisten haittaohjelmien takia.