Stuxnetista on tullut synonyymi kyberhyökkäyksille ja kybersodankäynnille. Vielä tänäkin päivänä kyselyitä siitä, kuka Stuxnetin loi, miten Stuxnet toimi ja miksi Stuxnet on merkittävä kyberturvallisuuden kannalta, jatkuu. Lue lisää saadaksesi vastauksia näihin ja muihin kysymyksiin.

Mikä Stuxnet on?

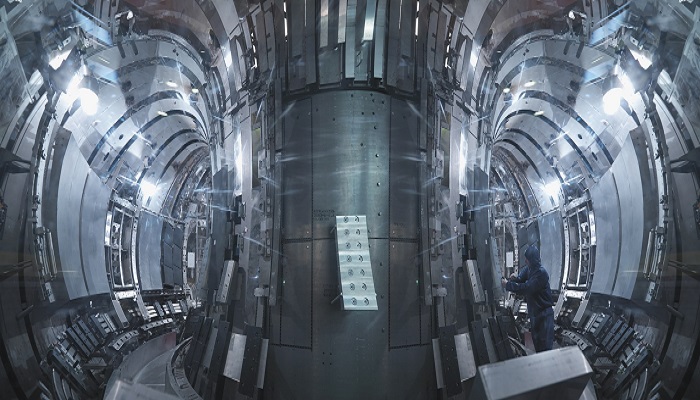

Stuxnet on erittäin kehittynyt tietokonemato, joka tuli laajalti tunnetuksi vuonna 2010. Se hyödynsi aiemmin tuntemattomia Windowsin nollapäivän haavoittuvuuksia tartuttaakseen kohdejärjestelmiä ja levittääkseen niitä muihin järjestelmiin. Stuxnet kohdistettiin pääasiassa Iranin uraanin rikastuslaitosten sentrifugeihin tarkoituksena salaa suistaa Iranin silloinen ydinohjelma. Stuxnet-verkkoa kuitenkin muokattiin ajan mittaan, jotta se soveltuisi muuhun infrastruktuuriin, kuten kaasuputkiin, voimalaitoksiin ja vedenkäsittelylaitoksiin.

Vaikka Stuxnet nousi maailmanlaajuisesti otsikoihin vuonna 2010, sen kehityksen uskotaan alkaneen vuonna 2005. Sitä pidetään maailman ensimmäisenä kyberaseena ja siitä syystä se herätti merkittävää huomiota tiedotusvälineissä. Raportin mukaan mato tuhosi lähes viidenneksen Iranin ydinsentrifugeista, tartutti yli 200 000 tietokonetta ja aiheutti 1 000 koneen fyysisen rappeutumisen.

Miten Stuxnet toimi?

Stuxnet on erittäin monimutkainen haittaohjelma , joka on suunniteltu huolellisesti vaikuttamaan vain tiettyihin kohteisiin ja aiheuttamaan mahdollisimman vähän vahinkoa muille laitteille.

2000-luvun alussa Iranin uskottiin laajalti kehittävän ydinaseita uraanin rikastuslaitoksessaan Natanzissa. Iranin ydinlaitokset olivat ilmarakoisia – mikä tarkoittaa, että niitä ei tarkoituksella yhdistetty muihin verkkoihin tai Internetiin. (Termi "ilmarako" viittaa fyysiseen tilaan organisaation fyysisen omaisuuden ja ulkomaailman välillä.) Stuxnetin uskotaan siirtyneen agenttien mukana näiden ydinlaitosten sisällä kuljettamien USB-tikkujen kautta.

Stuxnet etsi jokaiselta tartunnan saaneelta tietokoneelta merkkejä Siemens Step 7 -ohjelmistosta, jota ohjelmoitavina logiikkaohjaimina (PLC) toimivat teollisuustietokoneet käyttävät sähkömagneettisten laitteiden automatisointiin ja valvontaan. Kun Stuxnet löysi tämän ohjelmiston, se alkoi päivittää koodiaan lähettääkseen tuhoisia ohjeita tietokoneen ohjaamille sähkömagneettisille laitteille. Samaan aikaan Stuxnet lähetti väärän palautteen pääohjaimelle – mikä tarkoitti, että laitetta valvova henkilö ei ymmärtäisi mitään vialla ennen kuin laite alkoi tuhoutua itsestään.

Pohjimmiltaan: Stuxnet manipuloi venttiileitä, jotka pumppasivat uraanikaasua sentrifugeihin Natanzin reaktoreissa. Se lisäsi kaasun määrää ja ylikuormitti pyöriviä sentrifugeja, jolloin ne ylikuumenivat ja tuhosivat itsensä. Mutta tietokoneiden näyttöjä katseleville iranilaisille tutkijoille kaikki vaikutti normaalilta.

Stuxnet oli erittäin kehittynyt – se käytti neljää erillistä nollapäivän hyökkäystä tunkeutuakseen järjestelmiin, ja se oli suunniteltu ainoastaan aiheuttamaan vahinkoa Siemensin teollisuuden ohjausjärjestelmille. Stuxnet koostui kolmesta osasta:

- Mato, joka johti suurimman osan työstä

- Linkkitiedosto, joka automatisoi lisättyjen matokopioiden suorittamisen

- Rootkit , joka piilotti tiedostot havaitsemiselta

Stuxnet tuli julkisuuteen vuonna 2010 sen jälkeen, kun Iranin ydinlaitosten tarkastajat olivat hämmästyneet sentrifugien vikaantumisesta. Tietoturvaasiantuntijoiden lisätutkimukset paljastivat, että syynä oli voimakas haittaohjelma. (Yksi tietoturva-asiantuntijoista oli Sergei Ulasen, joka siirtyi myöhemmin töihin Kaspersky.) Stuxnetin havaitseminen oli vaikeaa, koska se oli täysin uusi haittaohjelma, jolla ei ollut tunnettuja allekirjoituksia ja joka hyödynsi useita nollapäivän haavoittuvuuksia.

Stuxnetin ei ollut tarkoitus levitä Iranin ydinlaitosten ulkopuolelle. Haittaohjelma päätyi kuitenkin Internetiin yhdistetyille tietokoneille ja alkoi levitä sen erittäin kehittyneen ja aggressiivisen luonteensa vuoksi. Se ei kuitenkaan aiheuttanut juurikaan vahinkoa tartunnan saamille ulkoisille tietokoneille – koska Stuxnet oli suunniteltu erityisesti vahingoittamaan vain tiettyjä kohteita. Stuxnetin vaikutukset tuntuivat lähinnä Iranissa.

Kuka loi Stuxnetin?

Vaikka kukaan ei virallisesti ilmoittanut olevansa vastuussa Stuxnetista, on yleisesti hyväksyttyä, että se oli Yhdysvaltojen ja Israelin tiedustelupalvelujen yhteinen luomus. Tietojen mukaan madon kehittämiseen tarkoitettu luokiteltu ohjelma oli koodinimeltään "Olympic Games", joka alkoi presidentti George W. Bushin johdolla ja jatkui sitten presidentti Obaman aikana. Ohjelman tavoitteena oli suistaa tai ainakin viivyttää Iranin syntymässä olevaa ydinohjelmaa.

Aluksi agentit istuttivat Stuxnet-haittaohjelman neljään suunnittelutoimistoon, jotka liittyivät Natanziin – Iranin ydinohjelman keskeiseen paikkaan – luottivat siihen, että hyökkäyksen siirtämisessä laitoksen sisällä käytettiin USB-muistitikkuja.

Miksi Stuxnet on niin kuuluisa?

Stuxnet herätti laajaa kiinnostusta mediassa, ja se oli dokumenttien ja kirjojen aiheena. Tähän päivään asti se on edelleen yksi historian edistyneimmistä haittaohjelmahyökkäyksistä. Stuxnet oli merkittävä useista syistä:

- Se oli maailman ensimmäinen digitaalinen ase. Sen sijaan, että vain kaappasivat kohteena olevia tietokoneita tai varastaisivat tietoja niiltä, Stuxnet pakeni digitaalisesta maailmasta tuhotakseen tietokoneiden hallitsemia laitteita. Se loi ennakkotapauksen, että toisen maan infrastruktuurin hyökkääminen haittaohjelmien avulla oli mahdollista.

- Se luotiin kansallisvaltion tasolla, ja vaikka Stuxnet ei ollutkaan historian ensimmäinen kybersotahyökkäys , sitä pidettiin tuolloin kehittyneimpana.

- Se oli erittäin tehokas: Stuxnetin kerrottiin tuhoavan lähes viidenneksen Iranin ydinsentrifugeista. Teollisuuden valvontajärjestelmiin kohdistettu mato tartutti yli 200 000 tietokonetta ja aiheutti 1 000 koneen fyysisen heikkenemisen.

- Se käytti neljää erilaista nollapäivän haavoittuvuutta leviämiseen, mikä oli hyvin epätavallista vuonna 2010 ja on vieläkin harvinaista. Näistä hyväksikäytöistä oli yksi niin vaarallinen, että se vaati yksinkertaisesti kuvakkeen näkymistä näytöllä – vuorovaikutusta ei tarvita.

- Stuxnet korosti, että ilmarakoiset verkot voidaan murtaa – tässä tapauksessa tartunnan saaneiden USB-asemien kautta. Kun Stuxnet oli järjestelmässä, se levisi nopeasti etsiessään tietokoneita, jotka ohjasivat Siemens-ohjelmistoja ja logiikoita.

Onko Stuxnet virus?

Stuxnetiä kutsutaan usein virukseksi, mutta itse asiassa se on tietokonemato. Vaikka virukset ja madot ovat molemmat haittaohjelmia, madot ovat kehittyneempiä, koska niiden aktivoituminen ei edellytä ihmisen toimenpiteitä – sen sijaan ne voivat levitä itsestään järjestelmään joutuessaan.

Tietojen poistamisen lisäksi mato voi ylikuormittaa verkkoja, kuluttaa kaistanleveyttä, avata takaoven, vähentää kiintolevytilaa ja toimittaa muita vaarallisia haittaohjelmia, kuten rootkittejä, vakoiluohjelmia ja kiristysohjelmia .

Voit lukea lisää virusten ja matojen eroista artikkelistamme täällä .

Stuxnetin perintö

Tunnettomuutensa ansiosta Stuxnet on tullut yleiseen tietoisuuteen. Oscar-ehdokkuuden saanut dokumenttielokuva Alex Gibney ohjasi Zero Days -dokumentin vuonna 2016, joka kertoi Stuxnetista ja tarkasteli sen vaikutusta Iranin suhteisiin länteen. Kim Zetter, palkittu toimittaja, kirjoitti kirjan nimeltä Countdown to Zero Day , jossa kerrotaan Stuxnetin löydöstä ja seurauksista. Myös muita kirjoja ja elokuvia on julkaistu.

Stuxnetin luojien kerrotaan ohjelmoineen sen vanhenemaan kesäkuussa 2012, ja joka tapauksessa Siemens julkaisi korjauksia logiikkaohjelmistoonsa. Stuxnetin perintö kuitenkin jatkui muiden alkuperäiseen koodiin perustuvien haittaohjelmahyökkäuksien muodossa. Stuxnetin seuraajia olivat mm.

Duqu (2011)

Duqu oli suunniteltu kirjaamaan näppäinpainalluksia ja louhintatietoja teollisuuslaitoksista oletettavasti myöhemmän hyökkäyksen käynnistämiseksi.

Flame (2012)

Flame oli kehittynyt vakoiluohjelma, joka tallensi Skype keskusteluja, kirjasi näppäinpainalluksia ja keräsi kuvakaappauksia muun muassa. Kuten Stuxnet, Flame kulki USB-tikulla. Se kohdistui viranomais- ja koulutusorganisaatioihin sekä joihinkin yksityishenkilöihin lähinnä Iranissa ja muissa Lähi-idän maissa.

Havex (2013)

Havexin tavoitteena oli kerätä tietoa muun muassa energia-, ilmailu-, puolustus- ja lääkeyhtiöiltä. Havex-haittaohjelmat kohdistuivat pääasiassa yhdysvaltalaisiin, eurooppalaisiin ja kanadalaisiin organisaatioihin.

Industroyer (2016)

Tämä kohdistui voimalaitoksiin. Sen kerrotaan aiheuttaneen sähkökatkon Ukrainassa joulukuussa 2016.

Triton (2017)

Tämä kohdistui Lähi-idässä sijaitsevan petrokemian tehtaan turvallisuusjärjestelmiin, mikä herätti huolta haittaohjelmien luojan tarkoituksesta aiheuttaa fyysisiä vammoja työntekijöille.

Uusin (2018)

Nimettömän viruksen, jolla on Stuxnetin ominaisuuksia, kerrotaan osuneen määrittelemättömään verkkoinfrastruktuuriin Iranissa lokakuussa 2018.

Nykyään kyberkeinoja käytetään laajalti tiedustelutietojen keräämiseen, sabotointiin ja tietotoimiin useissa valtioissa ja valtiosta riippumattomissa toimijoissa, rikolliseen toimintaan, strategisiin tarkoituksiin tai molempiin. Tavallisilla tietokoneen käyttäjillä ei kuitenkaan ole juurikaan syytä huoleen Stuxnet-pohjaisista haittaohjelmahyökkäyksistä, sillä ne kohdistuvat ensisijaisesti suuriin teollisuudenaloihin tai infrastruktuuriin, kuten voimalaitoksiin tai puolustukseen.

Teollisuuden verkkojen kyberturvallisuus

Todellisuudessa Stuxnetin kaltaiset edistyneet kansallisvaltiohyökkäykset ovat harvinaisia verrattuna yleisiin opportunistisiin häiriöihin, jotka aiheutuvat esimerkiksi kiristysohjelmista. Mutta Stuxnet korostaa kyberturvallisuuden merkitystä mille tahansa organisaatiolle. Olipa kyseessä kiristysohjelma, tietokonematot, tietojenkalastelu , yrityssähköpostin vaarantaminen (BEC) tai muut kyberuhat, voit suojata organisaatiosi seuraavasti:

- Noudata tiukkaa BYOD (Bring Your Own Device) -käytäntöä, joka estää työntekijöitä ja urakoitsijoita aiheuttamasta mahdollisia uhkia verkkoosi.

- Ota käyttöön vahva ja teknisesti pakotettu salasanakäytäntö kaksivaiheisella todennuksen avulla, joka estää raa'an voiman hyökkäykset ja estää varastettujen salasanojen muodostumisen uhkatekijöiksi.

- Suojaa tietokoneet ja verkot uusimmilla korjaustiedostoilla. Pysymällä ajan tasalla varmistat, että hyödyt uusimmista tietoturvakorjauksista.

- Käytä helppoa varmuuskopiointia ja palautusta kaikilla tasoilla minimoiksesi häiriöt, erityisesti kriittisissä järjestelmissä.

- Valvo jatkuvasti suorittimia ja palvelimia poikkeamien varalta.

- Varmista, että kaikki laitteesi on suojattu kattavalla virustorjunnalla. Hyvä virustorjunta toimii 24/7 ja suojaa sinua hakkereilta ja uusimmilta viruksilta, kiristysohjelmilta ja vakoiluohjelmilta.

Aiheeseen liittyvät tuotteet:

- Kaspersky Antivirus

- Kaspersky Premium Antivirus

- Lataa Kaspersky Premium Antivirus 30 päivän ilmaisella kokeiluversiolla

- Kaspersky Password Manager - Ilmainen kokeiluversio

- Kaspersky VPN Secure Connection

Lue lisää: